«El phishing y las estafas en internet llevan ya mucho tiempo y cada vez evolucionan más»

Ciudad de México, México │Por Ángel Ramírez│Escritor de LAGLvL

Dentro del mundo del internet tenemos dos tipos de fraudes más comunes destinados a robar datos y dinero de los usuarios: phishing y estafas. Los phishers buscan principalmente extraer información confidencial de las víctimas, como credenciales o detalles de tarjetas bancarias, mientras que los estafadores despliegan ingeniería social para persuadir a los objetivos de que transfieran dinero por su propia cuenta.

La historia de las estafas y el phishing

El término «phishing» se acuñó en 1996, cuando los ciberdelincuentes atacaron a los usuarios de America Online (AOL), el mayor proveedor de Internet en ese momento. Haciéndose pasar por empleados de AOL, los estafadores enviaron mensajes pidiendo a los usuarios que verificaran sus cuentas o pidiendo detalles de pago. Este método de phishing para datos personales todavía está en uso hoy en día, porque, desafortunadamente, continúa dando resultados.

A medida que pasaba el tiempo, el fraude en línea se volvió cada vez más sofisticado y persuasivo. Los ciberdelincuentes aprendieron a imitar con éxito los sitios web oficiales de las marcas, haciéndolos casi indistinguibles del original, y a encontrar nuevas formas de acercarse a las víctimas. Aparecieron servicios especializados en crear contenido falso, momento en el que el phishing realmente despegó. Ahora no solo los datos personales y las finanzas de los usuarios comunes estaban en la línea de fuego, sino también los políticos y las grandes empresas.

Phishing y estafas en la actualidad

Phishing:

Los phishers pueden apuntar a credenciales en absolutamente cualquier servicio en línea: bancos, redes sociales, portales gubernamentales, tiendas en línea, servicios de correo, compañías de entrega, etc. Pero son los clientes de las mejores marcas los que están en mayor riesgo, porque las personas los usan y confían en ellos más que las marcas más pequeñas, lo que aumenta la probabilidad de un ataque exitoso.

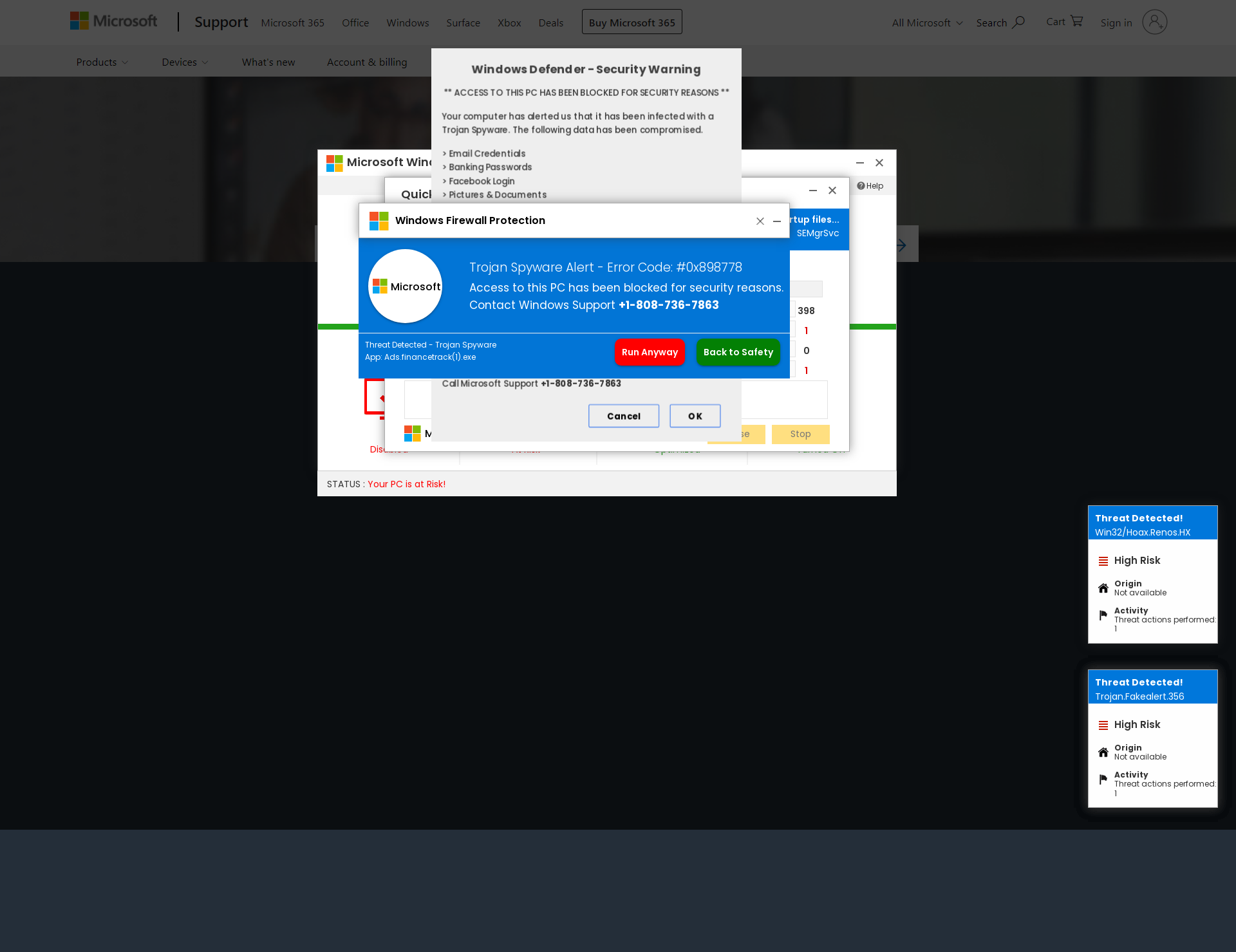

Para extraer la codiciada información, los ciberdelincuentes intentan persuadir a las víctimas de que están iniciando sesión en el sitio web real de la empresa o servicio respectivo, o que están compartiendo sus credenciales con un empleado de la empresa. A menudo, los sitios falsos no se ven diferentes del original, e incluso un usuario experimentado puede ser engañado. Los phishers copian hábilmente el diseño de los sitios oficiales, agregando detalles adicionales a sus páginas, como soporte de chat en vivo (generalmente inactivo) y vinculando a servicios reales para inspirar confianza.

Recientemente, junto con el phishing en línea, el vishing (phishing de voz) ha ido en aumento. Los estafadores llaman a las víctimas directamente o emplean varios trucos para que hagan la llamada, después de lo cual intentan extraer sus datos personales y dinero por teléfono.

También es actual el phishing dirigido o spear, que, como su nombre indica, está dirigido a un individuo u organización específica. Los correos electrónicos y sitios de spear-phishing son mucho más personalizados que los masivos, lo que los hace muy difíciles de distinguir de los genuino.

Estafas

Mientras que los phishers se dirigen tanto a las empresas como a los usuarios comunes de Internet, los estafadores se aprovechan principalmente de estos últimos. La mayoría de las estafas funcionan ofreciendo a la víctima una manera fácil de ganar una cantidad de dinero, o la oportunidad de ganar un premio valioso u obtener algo gratis o con un gran descuento. El objetivo principal de este tipo de amenaza es recaudar dinero, pero los estafadores también pueden recolectar los datos personales de la víctima para venderlos más tarde o usarlos en otros esquemas.

En la captura de pantalla a continuación, por ejemplo, se informa a la víctima que ha ganado un teléfono inteligente y se le pide que pague una pequeña tarifa para que se lo entreguen, así como que especifique su dirección de correo electrónico, fecha de nacimiento, sexo, número de teléfono y domicilio.

Además de las promesas de dinero fácil y premios valiosos, los estafadores atraen activamente a los usuarios a sitios de citas inexistentes. Por ejemplo, pueden enviar una invitación para chatear con otros usuarios, junto con un enlace a un sitio fraudulento y fotos atractivas. Una vez en el sitio falso, se le dice al usuario que puede obtener acceso premium a la plataforma de citas por casi nada, pero la oferta expira hoy. Solo necesitan registrarse y pagar una pequeña tarifa

Distribución

Aunque la mayoría de las estafas y ataques de phishing comienzan con correos electrónicos masivos que contienen enlaces a sitios web falsos, los vectores de ataque alternativos están ganando terreno hoy en día. Hay tantas plataformas diferentes de comunicación e intercambio de datos que los atacantes pueden usar para distribuir enlaces de phishing.

Spoofing

Para aumentar la confianza de la víctima en un recurso falso, los estafadores a menudo intentan hacerlo lo más similar posible al original. Esta técnica se conoce como spoofing. En el contexto de la suplantación de sitios web, hay dos tipos principales:

- Suplantación de dominio, cuando los atacantes falsifican el dominio de un sitio web para engañar a los usuarios,

- Suplantación de contenido, cuando imitan la apariencia de un sitio legítimo.

Es común que los ataques implementen ambos.

La suplantación de dominio implica registrar un dominio similar al de la organización de destino. Los phishers tienen cuidado de elegir dominios que no parezcan sospechosos para las víctimas. La suplantación de dominio se puede dividir en tres categorías:

- Typosquatting es el uso del nombre de dominio original con errores tipográficos comúnmente cometidos por los usuarios al ingresar la URL, como caracteres faltantes o adicionales, o letras en el orden incorrecto.

Conclusión

Tenga en cuenta, también, que los estafadores continúan basando sus campañas maliciosas en los temas más candentes de las noticias. Si hay un evento importante en algún lugar, un problema a escala nacional o global, o algún servicio o tecnología está causando furor, asegúrese de que los ciberdelincuentes intenten explotarlo. Por ejemplo, el período de bloqueo estuvo acosado por estafas de «ayuda financiera» a gran escala, mientras que el repunte del año pasado en los precios de las criptomonedas fue de la mano con numerosos esquemas de inversión fraudulentos. Por lo tanto, vale la pena estar atento en línea, especialmente cuando se trata de dinero: no importa cuánto quieras creer que la buena fortuna ha caído del cielo, si algo suena demasiado bueno para ser verdad, probablemente lo sea.

¿Quieres ver más noticias sobre PC Gamer?

¡Visita nuestra categoría de noticias PC Gamer!